İran bağlantılı tehdit aktörlerinin, İsrail ve ABD'deki IoT ve operasyonel teknoloji (OT) ortamlarına yönelik yeni bir özel kötü amaçlı yazılımla ilişkilendirildiği ortaya çıktı.

OT siber güvenlik şirketi Claroty, bu kötü amaçlı yazılımın IOCONTROL kod adını verdi ve bu, IP kameralar, yönlendiriciler, programlanabilir mantık denetleyicileri (PLC'ler), insan-makine arayüzleri (HMI'ler), güvenlik duvarları ve diğer Linux tabanlı IoT/OT platformları gibi IoT ve denetleyici kontrol ve veri toplama (SCADA) cihazlarına saldırma yeteneğini vurguladı.

Şirket, "Kötü amaçlı yazılımın tehdit aktörü tarafından özel olarak oluşturulduğuna inanılsa da, modüler yapılandırması sayesinde farklı satıcıların çeşitli platformlarında çalışabilecek kadar genel görünüyor"

Gelişme, IOCONTROL'ü şu ana kadar Stuxnet, Havex, Industroyer (diğer adıyla CrashOverride), Triton (diğer adıyla Trisis), BlackEnergy2, Industroyer2, PIPEDREAM (diğer adıyla INCONTROLLER), COSMICENERGY ve FrostyGoop'tan (diğer adıyla BUSTLEBERM) sonra Endüstriyel Kontrol Sistemlerini (ICS) hedef alan onuncu kötü amaçlı yazılım ailesi haline getiriyor.

Claroty, daha önce Cyber Av3ngers adlı hacker grubu tarafından ele geçirilen ve Unitronics PLC'lerini su sistemlerine sızmak için kullanan siber saldırılarla bağlantısı bulunan bir Gasboy yakıt yönetim sisteminden çıkarılan bir kötü amaçlı yazılım örneğini analiz ettiğini söyledi . Kötü amaçlı yazılım, Gasboy'un Ödeme Terminali'ne, yani OrPT'ye yerleştirilmişti.

Bu aynı zamanda, ödeme terminalini kontrol etme yetenekleri göz önüne alındığında, tehdit aktörlerinin aynı zamanda akaryakıt hizmetlerini kapatma ve potansiyel olarak müşterilerden kredi kartı bilgilerini çalma araçlarına da sahip olduğu anlamına geliyor.

Claroty, "Kötü amaçlı yazılım, esasen bir ulus devletin sivillerin kritik altyapılarına saldırmak için kullandığı bir siber silahtır; kurbanlardan en az biri Orpak ve Gasboy yakıt yönetim sistemleriydi" dedi.

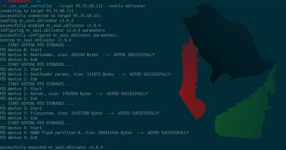

Enfeksiyon zincirinin nihai hedefi, cihaz her yeniden başlatıldığında otomatik olarak çalıştırılan bir arka kapı dağıtmaktır. IOCONTROL'ün dikkat çekici bir yönü, IoT cihazlarında yaygın olarak kullanılan bir mesajlaşma protokolü olan MQTT'yi iletişim için kullanmasıdır, böylece tehdit aktörlerinin kötü amaçlı trafiği gizlemesine olanak tanır.

Dahası, komuta ve kontrol (C2) alanları Cloudflare'in DNS-over-HTTPS (DoH) hizmeti kullanılarak çözülür. Zaten Çinli ve Rus ulus-devlet grupları tarafından benimsenen bu yaklaşım, kötü amaçlı yazılımın DNS isteklerini açık metin olarak gönderirken tespit edilmekten kaçınmasına izin verdiği için önemlidir.

Başarılı bir C2 bağlantısı kurulduğunda, kötü amaçlı yazılım, yürütme için daha fazla komut bekledikten sonra, cihazla ilgili bilgileri (ana bilgisayar adı, geçerli kullanıcı, cihaz adı ve modeli, saat dilimi, aygıt yazılımı sürümü ve konum) sunucuya iletir.

Bunlar, kötü amaçlı yazılımın belirlenen dizine yüklendiğinden emin olmak, keyfi işletim sistemi komutlarını yürütmek, kötü amaçlı yazılımı sonlandırmak ve belirli bir bağlantı noktasındaki IP aralığını taramak için yapılan kontrolleri içerir.

Claroty, "Kötü amaçlı yazılım, güvenli bir MQTT kanalı üzerinden bir C2 ile iletişim kuruyor ve keyfi kod yürütme, kendini silme, port taraması ve daha fazlası dahil olmak üzere temel komutları destekliyor," dedi. "Bu işlevsellik, uzak IoT cihazlarını kontrol etmek ve gerektiğinde yanal hareket gerçekleştirmek için yeterlidir.